Сотрудники компании – угроза информационной безопасности

Источником утечки данных с компьютеров компании могут быть легальные пользователи. Они имеют доступ к информации и используют ее не так, как это предусмотрено протоколами безопасности.

Всех легальных пользователей можно разделить на несколько групп:

Мелкие нарушители. В этой категории находятся работники среднего звена и руководители подразделений, которые позволяют себе отступления от требований информационной безопасности лукойла. Они могут запускать сторонние приложения на компьютерах, посещать не связанные с работой сайты, обмениваться личной информацией по каналам связи. Часто такие действия приводят к проникновению вирусов и вредоносных программ, хотя прямого умысла у пользователей на эти действия нет. Рецидивисты

В эту категорию входят руководители среднего и высшего звена, которые имеют доступ к важной коммерческой информации. Они злоупотребляют своими правами доступа и могут умышленно отсылать засекреченные данные другим адресатам за вознаграждение или по другим причинам. Шпионы

Это сотрудники, которые специально нанимаются на работу в компанию с целью кражи информации за плату со стороны конкурента. Чаще всего в роли шпионов выступают опытные компьютерные специалисты, способные преодолеть некоторые ступени защиты данных. Кроме того, они могут ликвидировать следы несанкционированного доступа, что затрудняет раскрытие подобных утечек. Обиженные. В эту категорию относят работников, которые были уволены по инициативе работодателя и при уходе с работы успели унести важную и/или конфиденциальную информацию. Позже они распространяют ее за плату или безвозмездно в отместку за нанесенную обиду.

Удаленный контроль действий сотрудников

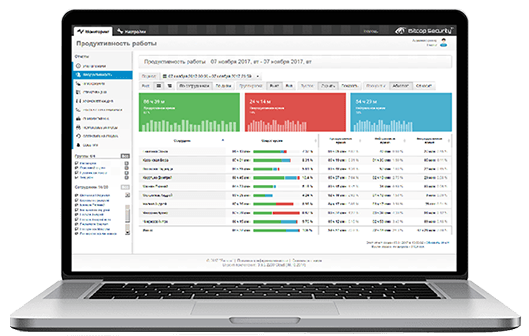

Предотвратить утечку информации по причине неосторожных или умышленных действий сотрудников можно с помощью специальной утилиты – Bitcop

Автоматизированная система контроля компьютеров и учета сотрудников отслеживает действия пользователей в корпоративной сети и предоставляет отчеты руководителю подразделения. Она повышает эффективность работы персонала и обеспечивает информационную безопасность.

Попробовать бесплатно

Сколько платят

Средняя зарплата в «Лукойле» в 2018 году составила 41 405 рублей

В компании заявляют, что персонал — главная ценность «Лукойла». Это подтверждают зарплаты сотрудников, превышающие средний для России уровень.

Оклад в «Лукойле» состоит из базовой части, а также дополнительных выплат. Главный принцип нефтегазового гиганта — вознаграждение должно соответствовать производительности сотрудника и качеству его труда. Также на сумму влияет образование человека, его трудовой стаж, уровень ответственности и сложность стоящих задач.

Самые высокие зарплаты получает руководящее звено ПАО. Кроме того, приличными окладами могут похвастаться вахтовики, ведь при работе на Крайнем Севере полагается надбавка за тяжёлые условия труда. Впрочем, есть в компании и люди, получающие не больше 11,5 тыс. рублей в месяц. Это заправщики на АЗС, в качестве которых нередко выступают студенты.

155 тысяч в месяц получают главные механики, 125 тысяч — начальники службы и 100 тысяч — менеджеры проектов. Ведущим экономистам ежемесячно полагается по 117 тысяч рублей. Оклад ведущих инженеров равен 80 тысяч, старших менеджеров — 70 тысяч, а главных специалистов — 52,2 тысячи рублей.

Суммы колеблются в зависимости от региона. Например, в столице и Нижнем Новгороде зарплаты могут в два раза превышать доходы сотрудников, занимающих аналогичные должности, например, в Барнауле. Это хорошо видно по окладу кассиров на заправках компании: в Москве он составляет 40 тысяч рублей, тогда как в столице Алтайского края — лишь 20 тысяч.

Впрочем, помимо ежемесячных платежей работники ПАО получают и ряд бонусов, которые позволяют сэкономить на лечении, занятиях спортом и летнем отдыхе. Компания приобретает своим работникам абонементы в оздоровительные центры, а также оплачивает лечение в санаториях.

Правда ли, что есть хакеры-романтики?

В начале нулевых действительно было принято восхищаться «хакерами», «фрикерами», «белыми шляпами», «чёрными шляпами», Кевином Митником и прочими культовыми персонажами IT-тусовки. Про них писали в газетах, снимали кино и вообще всячески превозносили.

В ту пору хакерами называли всех, кто хоть мало-мальски разбирался в IT или хотя бы мог что-нибудь эффектно поломать. Когда-то Крис Касперски, известный автор по безопасности, сформулировал фразу: «Главное моё преступление — любопытство». Многие взломы банков и в самом деле происходили поначалу просто из любви к самому процессу: получить доступ к сети, посмотреть, что там, пройти в какие-то внутренние подсети. Например, взлом «Ситибанка» в России, ещё при FidoNet, преследовал целью не взломать сам банк, а получить доступ к интернету из Fido.

Сейчас всё иначе: слово «хакер» перестало нести романтический полукриминальный подтекст. Теперь это просто профессионал в сфере ИБ. Хотя в английском языке ещё сохранились отголоски той эпохи. В частности, всех, кто занимается безопасностью легально, до сих пор называют white hats. Стопроцентных, беспримесных уголовников от IT — black hats. А grey hats — это, соответственно, как бы не определившиеся: те, кто работает вроде бы и легально, но время от времени делает что-то не совсем законное для себя или не совсем для себя.

Хотя часто возникает путаница. Допустим, человек взломал какой-нибудь сайт, но не нанёс никакого ущерба, а только написал письмо: «Ребята, у вас всё плохо». Он вроде бы white — но при этом он даже близко не имел права делать что-то подобное, и по закону он black. Но, с другой стороны, он же никому не навредил, а наоборот — сделал всё во благо. И поэтому он вроде как grey. Попробуй разберись в этих оттенках серого.

Так что у профессионалов в ходу более простая и понятная терминология. Есть специалисты по безопасности, они же хакеры. Есть киберкриминал, который просто зарабатывает на этом деньги. И есть активисты, то есть люди, которые используют брешь в безопасности для продвижения какой-то своей идеологии

Активизм — это продолжение старого движения Anonymous, когда с помощью взломов привлекали внимание к какой-либо проблеме

От кого или от чего защищаемся?

Это ключевой вопрос. Нам всегда приходится выбирать, от кого защищать сеть и информацию, поскольку Ваши ресурсы – организационные, временные, финансовые, – не бесконечны.

Как правило, для средней фирмы можно очертить такой круг источников опасности:

Внешние хакеры

На наш взгляд, это одна из самых очевидных и легко устранимых угроз. Если мы не говорим о безопасности веб-сайта или другого ресурса, открытого в Интернет, то защита внутренней сети не представляет серьезных проблем. Достаточно иметь грамотно настроенный роутер, достаточно строгую политику при подключении извне, отсутствие небезопасных сервисов и надежную антивирусную защиту, и вероятность взлома Вашей сети резко падает до минимальных значений.

Вирусы, трояны и использование их для доступа в корпоративную сеть

Решение этой проблемы сильно зависит от того, случайна ли вирусная атака. Если случайна, то есть вирус написан не конкретно под взлом Вашей сети, то, скорее всего, хороший антивирус его определить и блокирует. Если же вирус кто-то специально подготовил для Вас, то шансы на успешную защиту снижаются: если кто-то серьезно работал над вирусом, то его обнаружение может оказаться не по зубам антивирусной системе. Это связано с тем, что антивирусные системы имеют два механизма определения вируса – сравнение с известными вирусными сигнатурами (уникальными кусками кода), и определение по характерному поведению. Антивирус может не знать о новом вирусе, и определять лишь по поведению, обращению к дисками или программам. Однако, для того, чтобы вирус сработал, необходимо его как-то доставить в вашу сеть и запустить. И тут на пути проблеме должны встать инструкции по работе в сети, ограничение прав доступа к ресурсам, политики безопасности Вашей сети.

Собственные сотрудники

По статистике, на долю взломов и получения доступа к данным через внешние сети или Интернет приходится около 20%. Остальные 80% относятся к внутренним взломам, утечкам и хищениям информации. Мы редко слышим, что кто-то взломал сервер, но часто – что уходящий сотрудник потер все данные после того, как “слил” базу клиентов.

Атаки изнутри зачастую не являются атаками в прямом смысле – человек просто берет доступную информацию либо использует программные средства для получения доступа к закрытым областям. Отразить такую атаку гораздо сложнее, но можно значительно снизить доступность информации и осложнить работу злоумышленнику.

Бороться можно системой мер.

1. Разделение прав доступа. Человек должен иметь доступ только туда, куда необходимо для выполнения своих обязанностей.

2. Наличие и четкое соблюдение политики паролей. Пароли должны быть достаточно длинными, сложными, и подвергаться регулярной смене.

3. Правильное администрирование сети. Администратор должен внимательно относиться к своей работе, регулярно проводить аудит безопасности, удалять или отключать неиспользуемые учетные записи.

4. Использование средств криптозащиты для защиты файлов и электронной почты.

«Чужие дяди»

Под это понятие мы включаем всех, кто может получить доступ к серверам и сети без санкции руководства – охранники, различные проверяющие, воры-мошенники-бандиты и тп.

Рассматривая их как угрозу, мы понимаем, что результатов может быть два – остановка работы компании в отсутствие рабочих данных и попадание данных в «не те» руки.

Первая проблема может быть решена путем создание продуманной системы резервного копирования, созданием дублирующего сервера, выносом данных или сервисов на удаленный сервер в облаке или надежным прятанием сервера. Вторая задача не столь творческая, и, как правило, подразумевает внедрение системы криптозащиты данных, специальных процедур типа эвакуации носителей в случае наступления «события Х» и других аналогичных вещей.

Вполне возможно, у Вас есть какие-то иные особенности бизнеса, которые порождают иные опасности. А каких-то может и не быть. Все это тема для серьезного разговора.

Поскольку теперь мы знаем, от кого защищаемся, появляется не менее важный вопрос.

Мониторинг за рабочей станцией пользователя

Другим способом защиты конфиденциальной информации является реализация многоуровневых мер проактивной защиты:

| «Белые списки» процессов и приложений – запрещено все, что не разрешено | |

| Контроль активности доверенных приложений и процессов – защитить разрешенное | |

| Контроль технологии обработки конфиденциальной информации пользователем на защищенной машине |

Контроль запуска и активности приложений и системных драйверов

SoftControl Enterprise обеспечивает целостность системы конечных точек корпоративной сети: контроль запуска и активности приложений, эффективно защищая рабочие станции и ноутбуки компании без использования антивирусных баз и необходимости регулярных обновлений. Благодаря этому, SoftControl Enterprise не теряет эффективности при отсутствии доступа в интернет или к серверу обновлений и защищает от угроз “нулевого дня” и целевых хакерских атак с использованием вредоносного кода, написанного на заказ, который никогда не попадёт в антивирусные базы.

Система пользовательских правил активности приложений, доступа к файловой системе, периферийным устройствам и сетевым ресурсам вместе с системой мониторинга и логирования дают возможность контролировать и пресекать злонамеренные или неосторожные действия сотрудников, обеспечивая защиту информации от несанкционированного доступа. Централизованное управление и модульность системы позволяют снизить издержки администрирования.

Особенности

| Динамический контроль целостности и «Белые списки» процессов и приложений | Контроль активности приложений и динамическая песочница | ||

| Защита информации от несанкционированного доступа и контроль действий пользователей | Централизованное управление и мониторинг событий на защищаемых устройствах | ||

| Простота развертывания и интеграции со специализированным ПО |

Результаты анализа защищенности беспроводных сетей

Беспроводные сети являются потенциальным вектором проникновения во внутреннюю инфраструктуру компании. Злоумышленнику достаточно установить на ноутбук общедоступное ПО для атак на беспроводные сети и приобрести недорогой модем, который может работать в режиме мониторинга трафика. В семи из восьми протестированных систем беспроводные сети были доступны за пределами контролируемой зоны, а значит, злоумышленник мог бы проводить атаки, просто находясь на близлежащей территории, например на парковке рядом с офисом или в кафе на цокольном этаже здания.

Почти во всех сетях использовался протокол WPA2 с методами аутентификации PSK или EAP.

Рисунок 16. Методы аутентификации в беспроводных сетях

Рисунок 16. Методы аутентификации в беспроводных сетях

В зависимости от используемого метода аутентификации проверяется возможность реализации разных типов атак. Для WPA2/PSK проводится перехват рукопожатия между точкой доступа и легитимным клиентом точки доступа с последующим подбором паролей методом перебора. Успех этой атаки обусловлен сложностью пароля. В ходе проверок было установлено, что словарные ключи для подключения к беспроводной сети используются в половине систем.

Другой способ атаки — создание поддельной точки доступа — применяется для любого метода аутентификации. Если при подключении к беспроводной сети не производится проверка подлинности сертификатов, то злоумышленник может создать поддельную точку доступа с идентичным названием сети (ESSID) и более мощным сигналом, чем у оригинальной. В случае подключения клиента к этой точке доступа злоумышленник получает его идентификатор в открытом виде и значение NetNTLM v1 challenge-response, с помощью которого может подобрать пароль методом перебора.

Проверка сертификатов отсутствовала в трех системах. Если она все же осуществляется, то злоумышленник может взять название известной публичной точки доступа. Например, среди жителей Москвы популярна сеть MT_FREE, которая развернута в городском общественном транспорте. Даже если оригинальная точка доступа использует механизмы защиты, поддельная сеть может быть открытой и подключение к ней пройдет незаметно для пользователя. В более общем случае возможно проведение так называемой KARMA-атаки. Многие устройства пользователей отправляют запросы с целью найти ранее сохраненные беспроводные сети. Злоумышленник может создавать поддельные открытые точки доступа, представляясь той сетью, название которой содержится в запросе. Такие атаки применяются в совокупности с использованием ложной формы аутентификации, оформленной в корпоративном стиле. При подключении к сети пользователь перенаправляется на страницу с формой аутентификации, где ему предлагается ввести корпоративную учетную запись. Результат атаки зависит от того, насколько сотрудники компании осведомлены в вопросах информационной безопасности.

Рисунок 17. Проведение KARMA-атаки с использованием фишинговой формы аутентификации

Рисунок 17. Проведение KARMA-атаки с использованием фишинговой формы аутентификации

Для гостевой сети важно, чтобы обеспечивалась изоляция пользователей, а сотрудники компании не пользовались ею с тех устройств, с которых подключаются к корпоративным беспроводным сетям. Злоумышленник, получивший доступ к гостевой сети, где нет изоляции, сможет атаковать пользователей и получить в открытом виде пароли от других точек доступа Wi-Fi, если сотрудник сохраняет их для автоматического подключения

В результате злоумышленник получит пароль от корпоративной сети без атаки на нее.

Рекомендации

Для повышения безопасности гостевой сети необходимо использовать надежные механизмы шифрования (WPA2)

Важно обеспечить изоляцию пользователей точки доступа, а также запретить ее использование сотрудниками компании. Гостевую сеть необходимо отделять от ресурсов ЛВС

Корпоративная сеть должна быть защищена стойким паролем. Нужно ограничивать зону ее действия так, чтобы она не была доступна за пределами контролируемой зоны. На устройствах сотрудников следует настроить проверку подлинности сертификатов при подключении к корпоративным сетям, чтобы исключить возможность успешного проведения атак с использованием поддельной точки доступа.

Необходимо повышать осведомленность сотрудников в вопросах информационной безопасности при пользовании беспроводными сетями. Для этого следует проводить периодические тренинги с контролем результатов.

Рекомендуется регулярно проводить анализ защищенности беспроводных сетей, чтобы выявлять ошибки конфигурации и потенциальные векторы проникновения во внутреннюю сеть.

Как работает обеспечение безопасности данных?

Для защиты информации StarForce использует комплексный подход:

| 1 | Конвертирование защищаемых файлов в специальный формат, который может быть прочитан только с помощью приложения StarForce Reader, доступное для устройств на Windows, macOS, iOS и Android. |

| 2 | Привязка защищенного файла к пользовательскому устройству, на котором он был впервые открыт. Это позволяет просматривать защищенные документы только авторизированному лицу. |

| 3 | Контроль распространения и использования. Возможность отслеживать открытие защищенного файла в режиме реального времени. |

Средство защиты корпоративных электронных документов от копирования

Решение позволяет защитить особо важные документы от несанкционированного доступа, копирования, печати и распространения внутри и за пределами периметра информационной системы предприятия.

Поддерживаемые форматы файлов

StarForce Content Enterprise создан специально для обеспечения безопасности документов, которые имеют особое значение и могут нести в себе как коммерческие тайны, так и любую другую конфиденциальную информацию важную для компании. Решение позволяет передавать защищенные документы с помощью любого канала связи и на любых носителях.

Варианты внедрения

Решение может использоваться самостоятельно или выступать как модуль существующей DLP-системы. StarForce Content Enterprise также поддерживает концепцию Bring Your Own Device (BYOD), что позволяет просматривать документы на любом мобильном устройстве без возможности копирования и несанкционированного распространения.

| Самостоятельное решение | Модуль к электронному документообороту | ||

| Модуль к электронной почте | Интеграция с другими решениями |

StarForce Content Enterprise обладает уникальным функционалом – позволяет ограничить доступ к электронным документам независимо от их местоположения относительно периметра системы безопасности компании, благодаря системе StarForce DRM. А для защиты от снятия экранных копий имеется встроенный механизм блокировки функции Print Screen, технология «Черный квадрат», а также модуль водяных знаков.

Безопасность корпоративной электронной почты и пересылаемых вложений

StarForce Content Enterprise является уникальным решением для защиты электронной почты предприятия от утечки информации и ее неавторизованного распространения.

Решение позволяет надежно защитить информацию и не беспокоиться о том, что она может быть переслана третьим лицам, благодаря специальной технологии привязки каждого конкретного письма и/или вложения к пользовательскому устройству получателя.

Преимущества

| Защита прикладываемого к электронному письму вложения одной кнопкой | Высокая степень защищенности от взлома | ||

| CСовместимость со всеми популярными корпоративными почтовыми программами | Статистика по использованию вложения | ||

| Возможность доработки системы под требования заказчика |

StarForce Content Enterprise разворачивается на стороне заказчика, поэтому пользователи получают возможность отправлять защищенные письма с помощью своего стандартного почтового клиента/сервиса.

Средства антивирусной защиты информации

Такие СЗИ предназначены для поиска вредоносных программ и восстановления поврежденных данных. Кроме того, их используют для профилактического сканирования системы. Вот два примера:

- «Доктор Веб». Под этой маркой выпускаются решения как для среднего, так и для малого бизнеса. С их помощью можно централизованно защитить все узлы сети — интернет-шлюзы, мобильные и терминальные устройства, рабочие станции и сервера. Есть функции антиспама, офисного контроля и брандмауэра.

- ESET NOD32. Компания предлагает комплексные бизнес-решения с централизованной защитой от угроз. Есть возможность построить антивирусные системы любого масштаба. В том числе, есть версии, сертифицированные ФСТЭК.

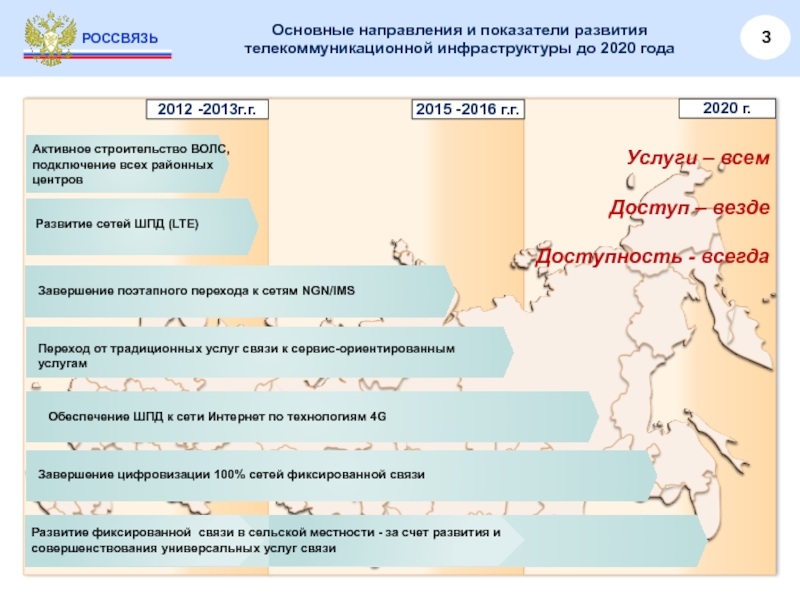

Слайд 6Основные направления развития телекоммуникационной инфраструктуры в среднесрочной (2015 – 2016 годы)

и долгосрочной перспективе (2020 год)

завершение цифровизации всех сетей фиксированной связи; завершение перехода от существующих сетей к сетям NGN/IMS; инновационный переход от сетей TDM на новую инфраструктуру «ALL IP»; широкое внедрение новых технологий широкополосного доступа (LTE, LTE advanced, Ka-диапазон); переход от традиционных услуг связи к сервис-ориентированным услугам; основной способ доступа пользователей к сети связи общего пользования – широкополосный доступ с максимальным покрытием территории всей страны

В фиксированной и подвижной связи, широкополосном доступе

Регуляторика

формирование новой системы регулирования адекватной новым технологиям

5

Эффективная работа подразделения ИБ

Ретроспективный подход помогает предупредить новые атаки и угрозы. Именно поэтому логика работы антивирусов нового поколения основана на уже “пережитых” атаках

Однако проводить оценку рисков ИБ и осуществлять мониторинг событий ИБ в режиме реального времени так же важно, как и пересматривать ранее случившиеся инциденты. Комплексный подход позволяет выявить скрытое присутствие вредоносного ПО в системе, проследить его путь и спрогнозировать дальнейшие действия, даже если с момента проникновения зловреда в сеть прошло много времени

Чем сложнее спроектирована система информационной безопасности, тем больше следов будут оставлять злоумышленники в сетевом трафике и системных журналах. Поэтому комплексная работа систем мониторинга защищенности и сотрудников информационной безопасности должна приводить к синергетическому эффекту. При этом необходимо постоянно совершенствовать навыки и знания не только сотрудников, но и контрагентов, которые имеют доступ к вашей корпоративной сети. В лучшем случае удастся выстроить проактивную систему информационной безопасности.

На сотрудниках информационной безопасности лежит важная миссия – спроектировать логику работы всех систем ИБ с тонкой настройкой и выстроить централизованное управление защитой двух совершенно разных сегментов сети, учитывая необходимость максимально изолировать их друг от друга.

СВОБОДА ПЕРЕМЕЩЕНИЯ

Беспроводные сети Wi-Fi реализуются на основе технологии беспроводной передачи данных по радиоканалу стандарта IEEE 802.11. Использование Wi-Fi при построении корпоративных компьютерных сетей позволяет обеспечить сотрудникам свободу перемещения, при которой компьютеры по-прежнему остаются подключенными к информационным и вычислительным ресурсам предприятия и Интернета. Построение беспроводных ЛВС не обязательно означает отказ оттрадиционных проводных подключений. Скорее, их можно во многих случаях рассматривать как технологии, дополняющие возможности друг друга.

В ряде случаев по техническим или экономическим причинам прокладка кабельной инфраструктуры оказывается невозможной или неэффективной. Некоторые из этих причин, например конструктивные особенности здания или временная аренда помещений, делают вложения в проводку нерациональными. В таких случаях развертывание беспроводной ЛВС становится единственно возможным решением для высокоскоростного доступа в сеть.

Компания Cisco предлагает полнофункциональные решения для построения современных беспроводных ЛВС. Решения Cisco прозрачно интегрируются в существующую проводную инфраструктуру организации или создают отдельные, полностью беспроводные сети, обеспечивая мобильность пользователей и увеличивая их продуктивность быстро и экономически эффективно (см. схему 2).

Как устроиться на работу в «Лукойл»

Перечень имеющихся у нефтяной компании актуальных предложений о работе можно найти на официальном сайте «Лукойла» в разделе «Вакансии». Для отклика на заинтересовавшее соискателя предложение необходимо заполнить все поля анкеты — указать свой город проживания, номер мобильного телефона и адрес электронной почты, образование, а также имеющийся опыт работы. Можно оставить и дополнительную информацию о собственных талантах и достижениях.

Копии документов и свидетельств прикладывать к форме не нужно. Всё это сотрудники кадровой службы изучат уже в ходе собеседования. Обычно оно проводится основательно и с пристрастием, ведь в компании должны быть уверены в профессиональных и психологических качествах претендента на вакантную должность.

Необходимо иметь техническое или экономическое образование. В идеале у человека должен быть диплом об окончании вуза по специальностям «Переработка нефти» или «Добыча нефти». Овладеть ими можно в учебных заведениях, расположенных в северных регионах РФ, например, в Тюмени или Сургуте.

Серьёзным аргументом в пользу соискателя будет имеющийся опыт работы (достаточно года или полутора лет) в других компаниях по аналогичному направлению. Также очень кстати окажется рекомендательное письмо, в котором за претендента походатайствует авторитетный представитель нефтегазовой отрасли.

Экспертный кейс. Расследование фатального замедления времени расчета себестоимости в 1С:ERP 2

При выполнении нагрузочного тестирования информационной системы на базе 1С:ERP для одного из клиентов с целью оценки возможности миграции системы на PostgreSQL и Astra Linux мы столкнулись с неприемлемым увеличением времени выполнения расчета себестоимости.

Строго говоря, сценарий тестирования закрытия месяца не был выполнен вообще – он не укладывался в таймаут выполнения теста, 24 часа. По прошествии 18 часов всё ещё шло выполнение операции «Распределение затрат и расчет себестоимости». Более 16 часов выполнялся подэтап “Расчет партий и себестоимости. Этап. Расчет себестоимости: РассчитатьСтоимость”. Всё это время выполнялся запрос, который в текущей инфраструктуре клиента (СУБД MS SQL Server) выполняется чуть более 3 минут на аналогичных данных.

66

Законна ли проверка службой безопасности

При трудоустройстве работник и работодатель заключают трудовой договор. С учетом практики кандидат на должность проходит многочисленные предварительные этапы. На первых – отправляет на рассмотрение готовое резюме, затем проходит собеседование, представляет документы, установленные законодательством. В некоторых компаниях всем кандидатам предстоит еще один дополнительный этап отбора.

Для чего сотрудники службы безопасности проводят проверку кандидатов:

- в интересах самой организации, чтобы защитить материальные и нематериальные ценности;

- чтобы предотвратить несанкционированный доступ к секретной информации;

- чтобы уберечь сведения, которые закрыты от конкурентов и так далее.

Трудовое законодательство не регламентирует этапы проверки кандидатов на должность. Нет и прямого запрета на осуществление таких проверок. При этом работодателю необходимо учитывать границы полномочий проведения проверок службой безопасности и установить их регламент.

Читайте в материале журнала «Кадровое дело» –

- что должно насторожить в резюме соискателя

- как на собеседовании выяснить правдивость указанного опыта

- как проверить полученные рекомендации

Нередко руководители компаний стараются сформировать штат службы безопасности из бывших специалистов силовых ведомств. Опыт аналитической, розыскной и оперативной деятельности помогает проводить проверку службой безопасности при приеме на работу более эффективно. Однако получать сведения из МВД, других официальных ведомств коммерческие компании не имеют право.

Эксперт «Системы Кадры» расскажет, нужно ли при приеме на работу проверять подлинность медицинской книжки соискателя

Когда нужна проверка персонала при приеме на работу

Кандидатов на должность проверяет служба безопасности в обязательном порядке при трудоустройстве в государственные органы, ФСБ, полицию. Деятельность таких ведомств регламентирует ряд законов. Проверку кандидатов при приеме на работу регулируют специальные законодательные акты.

Слайды и текст этой презентации

Российской ФедерацииМосква, 11 мая 2011 г.

РАЗВИТИЕ ТЕЛЕКОММУНИКАЦИОННОЙ ИНФРАСТРУКТУРЫ: ОТ ДОСТУПНОСТИ УСЛУГ – К КАЧЕСТВУ ЖИЗНИ

РОССВЯЗЬ

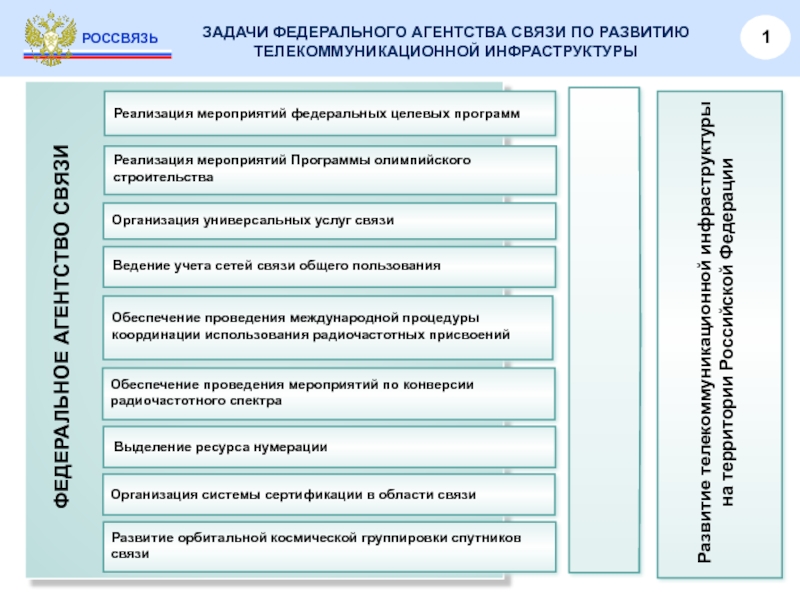

инфраструктуры на территории Российской Федерации

социально-экономического развития регионов(раздел «Развитие ИКТ инфраструктуры»)

Государственные программы(раздел «Развитие ИКТ инфраструктуры»

Минкомсвязь России

Россвязь

Операторы связи

Концепция долгосрочного социально-экономического развития РФ на период до 2020 года

СКФО, ПФО, СФО, ДВФО

ЦФО, ЮФО, СЗФО, УФО

Развитие науки и технологий

Развитие сельского хозяйства

Информационное общество

Развитие СКФО

Социально-экон .развитие ДВ и БР

Организация и проведение ОИ-2014

Стратегии развития и инвестиционные планы операторов связи

Текущее развитие сетей связи операторов связи

2

-2016 г.г.

2020 г.

Развитие фиксированной связи в сельской местности – за счет развития и совершенствования универсальных услуг связи

Завершение цифровизации 100% сетей фиксированной связи

Обеспечение ШПД к сети Интернет по технологиям 4G

Переход от традиционных услуг связи к сервис-ориентированным услугам

Завершение поэтапного перехода к сетям NGN/IMS

Развитие сетей ШПД (LTE)

Активное строительство ВОЛС, подключение всех районных центров

Услуги – всемДоступ – вездеДоступность – всегда

3

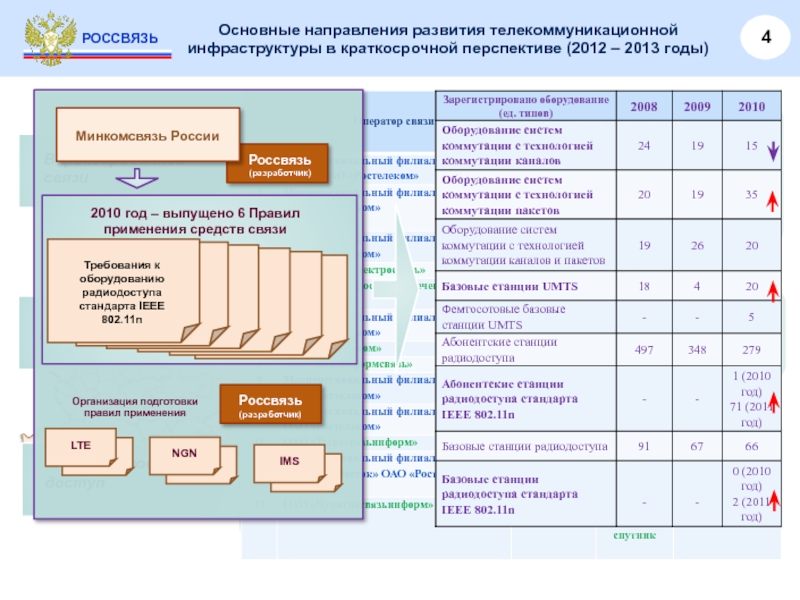

годы)

4

и долгосрочной перспективе (2020 год)

завершение цифровизации всех сетей фиксированной связи; завершение перехода от существующих сетей к сетям NGN/IMS; инновационный переход от сетей TDM на новую инфраструктуру «ALL IP»; широкое внедрение новых технологий широкополосного доступа (LTE, LTE advanced, Ka-диапазон); переход от традиционных услуг связи к сервис-ориентированным услугам; основной способ доступа пользователей к сети связи общего пользования – широкополосный доступ с максимальным покрытием территории всей страны

В фиксированной и подвижной связи, широкополосном доступе

Регуляторика

формирование новой системы регулирования адекватной новым технологиям

5

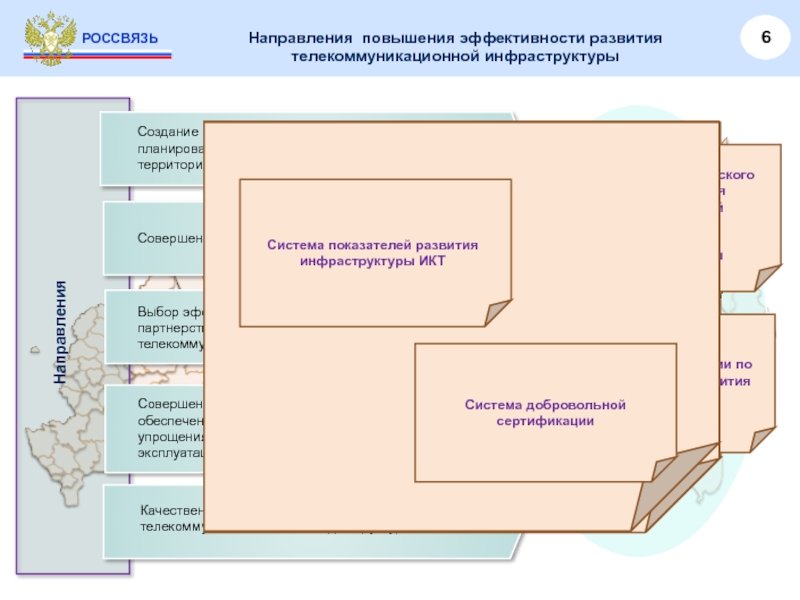

инфраструктуры ИКТ на территориях регионов

Совершенствование универсальных услуг связи

Выбор эффективных форм частно-государственного партнерства, при строительстве объектов телекоммуникационной инфраструктуры

Совершенствование регулирования в области обеспечения недискриминационного доступа и упрощения процедур присоединения и ввода в эксплуатацию линейных объектов связи

Качественное изменение показателей развития телекоммуникационной инфраструктуры

Направления

6

Раздельный учет доходов и расходов по услугам связи

Раздельный учет доходов и расходов по услугам связи означает учет в разрезе видов услуг связи и других аналитик.

Раздельный учет доходов и расходов по услугам связи выполняется в телекоммуникационных компаниях согласно методическим рекомендациям, утвержденным Приказом Мининформсвязи РФ от 21.03.2006 № 33 (в ред. Приказа Мининформсвязи РФ от 25.01.2007 N 11).

Но раздельный учет необходимо вести и для того, что бы менеджмент компании имел достоверную информацию о рентабельности видов деятельности и детальную информацию о расходах, отнесенных на них.

Для раздельного учета используются следующие аналитики:

Если первая аналитика используется для учета расходов и доходов, то остальные для детализации расходов.

Косвенные расходы распределяются по соответствующим базам распределения, для обеспечения достоверности данных о затратах. Например, затраты на электроэнергию распределяются пропорционально паспортным мощностям оборудования, а затраты на оплату труда ремонтных бригад пропорционально рабочему времени, потраченному на ремонт тех или иных средств и линий связи. Для распределения затрат на виды услуг связи используется база распределения «Объем оказанных услуг», где количественные показатели берутся из АСР.

В результате грамотно поставленного раздельного учета доходов и расходов по услугам связи, менеджмент компании имеет достоверную и оперативную информацию для принятия управленческих решений.